情報セキュリティ対策の要諦~パスワードに頼り切らない多要素認証(2)

2024.3.22

不正アクセスの成功率を低減させる多要素認証とは

多要素認証とは、「本人のみが知り得る情報による認証(知識認証)」、「本人のみが所有している物による認証(所有物認証)」、「本人の身体的特徴による認証(生体認証)」のいずれか複数もしくは全てを組み合わせることで認証の強度を高める方法です。

多要素認証では、仮にパスワード情報が漏えいしたとしても、システムにアクセスする際にパスワード以外の追加要素が必要になるので不正アクセスの成功率を低減させることができます。

例えば、インターネットバンキングで現金を振り込みする際は、パスワード (=本人のみが知り得る情報)に加えて本人が持つ乱数表 (=本人のみが持ち得る所有物)に記載された特定の数字の両方が必要となるケースがあり、身近な多要素認証の一つです。悪意のある攻撃者はパスワードだけを入手したとしても、乱数表が手元になければ不正送金をすることはできません。

認証の三要素~まずはパスワードや暗証番号などの知識認証の運用実態を確認しましょう

続いて、認証の三要素(知識認証・所有物認証・生体認証)それぞれの概要と利用時に注意するポイントについて説明します。

- 知識認証(Something you Know)

知識認証とは、パスワードや暗証番号による認証のことを指します。NIST(米国国立標準技術研究所)から発行されている認証に関するガイドライン「NIST SP800-63B」において、パスワードは最低8文字、最大64文字、スペースを受け入れるべきという推奨事項があり、これは「パスワード」から「パスフレーズ」への移行を促しています。

「パスフレーズ」とは、いくつかの単語を組み合わせて「I have lived in Tokyo for 5 years」や「I want to be a cybersecurity expert」のようにランダムな文字列ではなくフレーズとなっているものを指します。パスワードは長く複雑であればあるほど強度が高くなる一方で、利用者が忘れてしまう、また第三者が閲覧できる形でメモを残してしまう可能性も高くなり、パスワード漏えいのリスクが大きくなります。

フレーズであれば利用者も覚えやすく、文字数も長くなるためパスワードの強度を高めることができます。また、スペースを受け入れる設定が有効になっていることでフレーズのパターン数が増加するので、理論的にありうるパターン全てを試す総当たり攻撃への耐性も高くなります。

一方、「ThankyouThankyou」のような単純なフレーズは、辞書に載っている単語や人物名を組み合わせてログインを試す辞書攻撃により突破されてしまう可能性が高い点に留意する必要があります。また、利用者に対して定期的にパスワード変更を求めることは避けるべきという推奨事項もあります。理由として、利用者側が覚えやすい簡単なパスワードを設定したり、既存パスワードの一部のみを順番に変更する(xxxxx1からxxxxx2、xxxxx3等)原因となることが挙げられます。ただし、パスワード情報が漏えいしていると分かった際は利用者に変更を強制するべきであり、「どんなことがあっても利用者にパスワード変更を要求してはならない」と誤認しないよう留意が必要です。

【図2】NIST SP800 63B の パスワード設定に関する推奨事項 - 所有物認証(Something you Have)

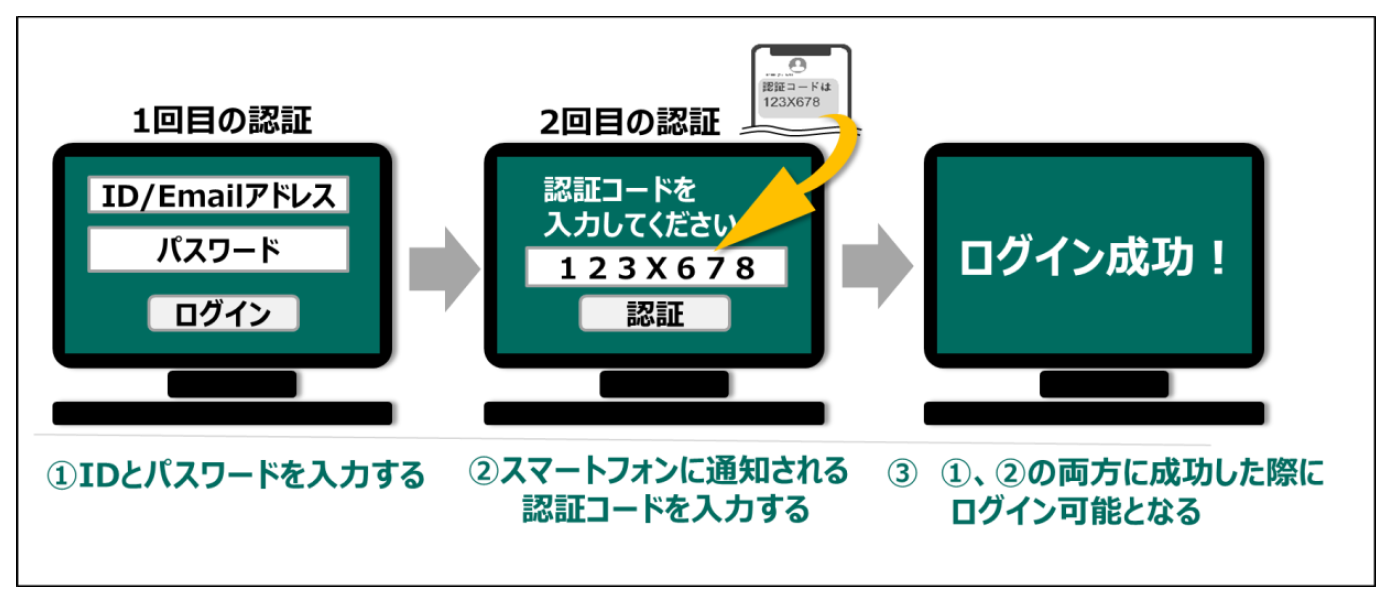

所有物認証とは、IC カードやスマートフォン、乱数表など本人のみが所有している物を通じて認証を行う仕組みです。個人で保有するスマートフォンを所有物認証に使う際は、Google社やMicrosoft社が提供している認証アプリを利用する方法とSMS 注5)を利用 する方法等が挙げられます。所有物認証を利用した多要素認証は【図3】のように進み、①と②の両方の要素を満たすことでログイン可能となります。なお、NIST SP800-63B において、SMSはセキュリティを考慮したサービスではなく、送受信内容が傍受されるリスクがあるので所有物認証の際に用いることは避けるべきと 示されています。今後 、SMSを利用した所有物認証はサポートされなくなる可能性があり、今後の動向に注視する必要があります。

【図3】所有物認証を用いた多要素認証の例

注)

5) 携帯電話の電話番号を使ってメッセージを送受信するサービス である、 Short Message Service の略 - 生体認証 (Something you Have)

生体認証とは、本人の身体的特徴を認証に用いる手法で、スマートフォンの指紋認証や、国際空港の出国審査に活用されている顔認証などが挙げられます。生体認証は、知識認証で懸念されるパスワードの失念や所有物認証で懸念される紛失による機能停止は起こり得ないものの、ここでは生体認証を用いてアクセス管理をする際の注意点を2点紹介します。

1点目は 、生体認証の精度の問題です。 生体認証は完全に誤りなく本人と他人を識別できるわけではなく、登録された本人ではない他人が認証される“他人受入率”と、登録された本人であるにも関わらず認証が拒否される“本人拒否率”が、機能の確保と利便性に大きく影響します。オフィス等のエントランスの顔認証ゲートにおいて、他人受入率が高いと、正当な権限を持たない者の入室を許可してしまう可能性が高まります。一方、本人拒否率が高いと、オフィスの関係者であり正当な権限を持つにも関わらず、オフィスへの入場が出来ず、利便性を損ねてしまいます。そのため、生体認証を利用する際は他人受入率と本人受入率の精度を調整することが肝要です。

2点目は 、生体認証は本人の身体的特徴という個人情報を登録するため、登録する本人の感情についても考慮する必要がある、ということです。例えば、生体情報としてDNA情報の提供を求められた場合、DNA情報の改ざんや漏えいを懸念して、強い心理的抵抗感を持つ可能性があります。また、生体認証を登録する際、何らかの身体的マイノリティを持つ方は生体データの登録自体ができないことも想定されます。そのため、認証サービスとして生体認証を利用する際は、代替手段として生体認証以外の認証方法を用意する配慮が不可欠です。

パスワードのみを用いた単要素認証は「 Badpractice 」、多要素認証により情報セキュリティ対策の強化を!

米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は2021年8月、リモート環境から国の重要なインフラを支えるシステムにアクセスする際、パスワードのみを用いた単要素認証は「Badpractice」、つまり、やってはいけないことであると発表しました。 対象はインフラ企業ですが、コロナ禍においてその他の企業も社内ネットワークへリモートアクセスする機会は増加しており、業種や事業規模を問わず、サイバー攻撃の脅威から自社を守るために、パスワードのみに依存した認証のリスクを正しく認識して多要素認証の利用を積極的に検討することが求められています。

また、「FIDO認証 注6)」や「WebAuthn 注7)」などパスワードを使わない認証技術をはじめとした新たな認証方法やガイドラインが発表されています。2022年5月にはApple社、Google社、Microsoft社が共同で、FIDO認証の機能を拡充し、異なるプラットフォーム間であっても、シームレスにFIDO認証の技術を利用できるパスワードレス環境を拡充していく計画を発表しました 注8)。この取り組みにより、利用者をパスワード利用の煩雑さから解放し、利便性と安全性が保たれた認証方法の普及を期待できます。

セキュリティ対策には、資産管理やアクセス管理、脆弱性管理など、多くの要求事項があり、その中でも認証はアクセス管理の重要な要素の一つとなっています。本稿が認証に関する考え方のアップデートの参考となり、サイバーセキュリティ対策強化の一助となれば幸いです。

注)

6)FIDO Fast IDentity Online認証とは、パスワードを利用せず、生体認証を用いた認証技術の一つです。現在、FIDO Alliance によって規格の標準化が進められています。

7)WebAuthn Web Authenticationとは、ブラウザ上でFIDO 認証を実現する仕組みであり、Google ChromeやMicrosoft Edge、Mozilla Firefox等のブラウザでサポートされています。

8)FIDO Alliance 「Apple、Google、MicrosoftがFIDO標準のサポート拡大にコミット、パスワードレス認証の訴求を促進」

※本記事は、2023年9月15日発行のMS&AD InterRisk Report・サイバーセキュリティニュース「パスワードに頼り切らない認証方法とは~多要素認証のススメ~」を再編集したものです。