サイバー攻撃の最新動向を踏まえた事前対策と体制整備について ~ランサムウェアの事例から学ぶインシデントレスポンスの重要性~【RMFOCUS 第91号】

RM NAVI会員(登録無料)のみ全文閲覧できます

RM NAVI会員(登録無料)のみ全文閲覧できます

[このレポートを書いたコンサルタント]

- 会社名

- MS&ADインターリスク総研株式会社

- 所属名

- デジタルイノベーション本部スタッフ スペシャリスト

- 執筆者名

- 遠藤 宣孝 Noritaka Endo

2024.10.3

ポイント

- 近年、中小企業を狙ったサイバー攻撃が増加しており、特にランサムウェア攻撃による被害が多く発生している。

- 現在、ランサムウェア攻撃の大半がVPNやリモートデスクトップ経由の感染であり、これらの対策が必須である。

- サイバー攻撃の昨今の動向を解説し、特に中小企業に対するランサムウェア攻撃を想定した事前対策と対応方法、体制整備について解説する。

1. 近年のサイバー攻撃の事例と動向

(1) サイバー攻撃の事例

近年サイバー攻撃に関するニュースが非常に多くなっている。

特にランサムウェア攻撃と呼ばれる、データを暗号化し、さらには機密情報を窃取して、暗号化データの復旧や窃取した機密情報を公開しないことと引き換えに身代金を支払うことを強要する攻撃が被害を甚大化させている。表1は2024年の日本国内におけるランサムウェア攻撃の主な被害事例である。

ランサムウェア攻撃を受けた結果、顧客情報の漏えいや、数週間~数カ月にわたり業務が停止するようなケースが存在し被害が甚大化していることがわかる。

【表1】2024年の代表的なランサムウェア攻撃事例

| 時期 | 被害企業 | 被害内容 |

|---|---|---|

| 2024年2月 | 医療機関 | ランサムウェア攻撃を受けた結果、救急と一般外来の受付を約2週間制限 30TBものデータが攻撃者によりアクセス可能であった可能性 |

| 2024年5月 | 情報処理 | 業務を委託していた地方自治体や金融機関などが影響を受け、全体で約150万件の個人情報が漏えい |

| 2024年6月 | 出版社 | グループ会社がランサムウェア攻撃を受けた結果、出版事業にも影響が及び約2カ月程度出版業務が停止 グループ会社においても同様にサービス停止に追い込まれ、約25万件の個人情報が漏えい |

| 2024年6月 | 製造業 | グループ会社がランサムウェアに感染、他グループ会社にも影響が拡大し、計7社がランサムウェアに感染 約32万件の個人情報が漏えい |

| 2024年6月 | コンサルティング | 同グループ会社の顧客データを管理するサーバーでランサムウェア攻撃を受け、業務を委託していた会社の顧客情報が漏えい 約6万件の個人情報が漏えい |

| 2024年7月 | インフラ | グループ会社が不正アクセスを受け、業務を委託していた会社の顧客情報など約416万件の個人情報が漏えい |

ランサムウェア攻撃の被害に遭った組織の経済的損失について公表されることは少ないが、平均2,386万円との調査結果をNPO日本ネットワークセキュリティ協会が公開している1)。同調査結果では被害組織の多くがデータ消失による利益の喪失、機会損失を正確に把握できていないとの報告もあり、実際の経済的損失は上記平均値を上回ると想定される。

なお、2024年6月にランサムウェア攻撃により甚大な被害を受けた出版社は、約36億円もの特別損失を計上している2)。

(2) 狙われる中小企業とその理由

これらのランサムウェア攻撃の事例や、警察庁が発行した「令和5年におけるサイバー空間をめぐる脅威の情勢等について」3)で報告されているとおり、近年のサイバー攻撃の特徴の一つとして、グループ会社や業務委託先などの中小企業の被害が多い。

中小企業の被害が多くなっている理由の一つとして「セキュリティ対策にリソースをかけられない」ことがあげられる。中小企業は大企業と比較してセキュリティ対策にかける費用や人材などのリソースが不足しており、セキュリティ対策が遅れている傾向がある。例えば、製品を導入しても運用が追い付かずにプログラムの不具合や設定上のミスといったセキュリティの脆弱性を含んだバージョンを放置してしまい、結果として攻撃者に侵入されてしまったケースも多く存在する。

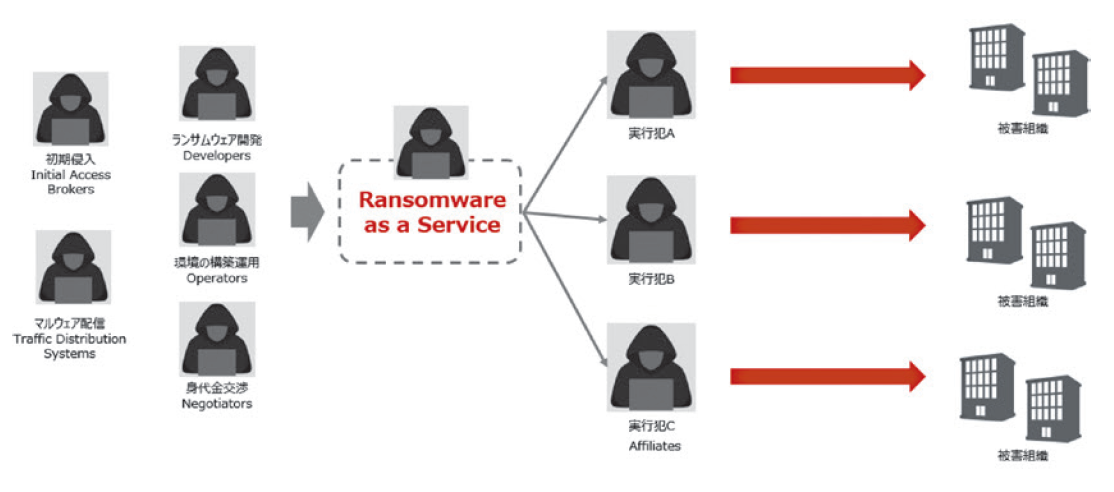

もう一つの理由として、サイバー攻撃のビジネス化により容易にサイバー攻撃を実行できる環境が整っていることがあげられる。これは攻撃側の役割や機能が細分化され、その個別の機能を攻撃者がさらに他の攻撃者に販売するというものである。具体的には、「被害企業への不正侵入の初期段階で必要となる情報や侵入経路を販売する者(Initial Access Brokers)」、「ランサムウェアの作成、実行環境を販売する者(Developers/Operators)」、「それらを利用して攻撃を行う実行犯(Affiliates)」など、様々な役割に応じて活動している。

また、これらの機能をまとめて、より簡単に攻撃を実行できるようにサービス化し、販売している攻撃者も存在している。これはRansomware as a Service(以下、「RaaS」)と呼ばれ(図1)、数年前から報告されていたが、昨今はこのRaaSを利用した攻撃が多く報告されている。

攻撃の実行犯はRaaSの使用料を払うことで簡単に攻撃を行えるため、あえてセキュリティ対策がしっかりしている大企業を狙うより、セキュリティ対策が不十分で簡単に金銭を窃取できそうな中小企業を攻撃のターゲットとする傾向がある。活発な活動が報告されているLockBit、ALPHV(BlackCat)などのランサムウェアグループもRaaSの形態を取っており、世界全体で被害が発生している。・・・

ここまでお読みいただきありがとうございます。

以下のボタンをクリックしていただくとPDFにて全文をお読みいただけます(無料の会員登録が必要です)。

会員登録してPDFで全て読む

ご登録済みの方は

80590文字