ランサムウェアとは?定義や仕組みをわかりやすく解説

2025.1.29

2024年7月に自治体3団体の情報を含む150万件のランサムウェアによる情報漏えいの事故が発生しました。当該企業は、自治体との取引もあったため、漏えいした情報の中には納税者の個人情報も含まれていました。

その後、大手機械メーカーや銀行なども被害を公表し、企業がランサムウェア対策の必要性を再認識するきっかけとなりました。

甚大な被害をもたらすランサムウェアですが、いったいどのようなものなのでしょうか?また、ランサムウェアにはどういった対策が必要なのかを、ここでは解説していきます。

ランサムウェアとは何か

「情報セキュリティ10大脅威 2024 [組織]」において、「ランサムウェア」が、9年連続9回目の選出となりました。

今回の「情報セキュリティ10大脅威 2024」においては、1位で選出されていることからも社会的に最も影響が大きかったと考えられます。

ランサムウェアは「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語です。感染したパソコンのデータを暗号化するなど使用不可能にし、その解除と引き換えに金銭を要求することが特徴としてあげられます。

IPA(独立行政法人情報処理推進機構)では2015 年以降、ランサムウェアに関する相談が多く寄せられ、2017年5月以降にはネットワークを介して攻撃パケットを送出する新たなタイプについて報告がありました。

ランサムウェアには、さまざまなタイプが存在していますが、いずれのタイプのランサムウェアも、何らかのIT資産を人質とし、身代金を要求するのが共通点です。

ランサムウェアがもたらす脅威

旧来のサイバー攻撃は、目的に応じた業種の企業や組織を標的とするものでした。しかし、現在は暗号資産の浸透により手軽に秘匿性の高い資金送金が可能になり攻撃から収益を得ることが容易になったこともあり、業種や規模にかかわらずランサムウェアによる攻撃を受ける可能性が高まりました。

攻撃を受けた組織は、自力でのシステム復旧か、身代金の支払いを行うかを選択せざるを得ない状況に追い込まれます。さらに、攻撃を受けた後は、調査および復旧作業にもコストがかかるだけでなく、取引先や顧客からの信頼の失墜にもつながります。

ランサムウェア攻撃の流れや感染経路

攻撃の流れ

主流となっている「ファイル暗号化型」の場合、以下のような流れで進行します。

- 被害者は、攻撃者による偵察と事前準備を経て、システムに侵入される

- 被害者の機密情報や重要なデータが優先的に窃取され、バックアップも攻撃者によって取得される

- 被害者の重要なファイルが暗号化され、元の状態で使用できなくなる

- 被害者のパソコン画面には金銭支払いを要求するメッセージが表示され、脅迫を受ける状況に追い込まれる

仮に金銭を支払ったとしても復号化キーの提供や、暗号化されたファイルが復元できる保証はなく、窃取された情報が外部に公開される懸念もあります。

感染経路

以下に示すのは、ランサムウェアの感染経路としてよく挙げられる手法です。

- フィッシングメール: 添付ファイルやURLを開かせて感染

- ドライブバイダウンロード: 改ざんされたサイト訪問で自動感染

- 脆弱性の悪用: 未更新のソフトウェアやOSから侵入

また、ファイル暗号化型のランサムウェアに感染した場合、感染したパソコンだけでなく、同一ネットワーク上のファイルサーバや接続している記録媒体などにも同様に感染のおそれがあります。

ランサムウェアの種類

近年、ランサムウェアの手法が変化している点についてIPAより注意喚起がおこなわれました。従来のランサムウェアの攻撃に「ネットワーク貫通型攻撃」と、「二重の脅迫」といった新たな手口が加わったという内容です。

以下より従来のランサムウェアが、どのような手法に変わってきたのか、また被害事例についても解説します。

新たなランサムウェア

それでは、従来のランサムウェアから近年はどのような手法へ変化してきたのでしょうか。海外の事例とともに解説していきます。

従来のランサムウェアは、不特定多数を攻撃し、データを暗号化し、データ復旧と引き換えに身代金を要求するといったものでした。

しかし、昨今のランサムウェア攻撃では、組織や企業のデータを暗号化するだけでなく、事前にデータを窃取したうえで「データ復旧のための身代金」に加え「窃取したデータを公開しないための身代金」も要求するなど、悪質化しています。

ネットワーク貫通型攻撃

「ネットワーク貫通型攻撃」は、標的型サイバー攻撃と同様の手法です。企業ネットワークに侵入し、重要システムやサーバーを狙ってランサムウェアに感染させる攻撃のことを指します。

一般的なセキュリティ対策を回避し、検知が困難なため、発覚時には大きな被害が生じている可能性があります。2018年頃から確認されており、高額な身代金を狙った組織的な攻撃として巧妙化が懸念されています。

ネットワーク貫通型攻撃による被害事例

攻撃対象企業に特化したランサムウェアが使用された事例です。

2020年6月、アルゼンチンの配電会社がランサムウェア攻撃を受け、カスタマーサービスに影響が出ました。EKANSというランサムウェアが使用され、特定企業の内部ネットワークでのみ動作するよう特化されていました。これは攻撃者が意図的に被害範囲を限定し、検知回避を図った可能性があることが考えられています。

なお、攻撃の侵入経路は特定されていませんが、公開されたリモートデスクトップサービスが原因の可能性があると考えられています。

二重の脅迫

「二重の脅迫」は、2019年末頃から確認された新たなランサムウェア攻撃手法です。

データの暗号化による身代金要求に加え、事前に窃取したデータの公開を脅迫の材料としています。実際に、身代金支払いに応じなかった企業の窃取データがインターネット上で公開されたという事例も確認されています。

二重の脅迫による被害事例

2020年4月、米国の航空機メンテナンス会社がランサムウェア攻撃を受けました。

攻撃者はリモートデスクトップサービスを介して侵入し、ドメイン管理者権限を取得。その上でMazeランサムウェアでデータを暗号化し、さらに1.5TBのデータを窃取。攻撃者は窃取データの一部をリークサイトで公開し、身代金支払いも要求しました。

また、インシデント対応後も攻撃者がネットワークに潜伏し続け、調査作業に関するファイルまで窃取していたことが判明しました。

ランサムウェアの国内被害について

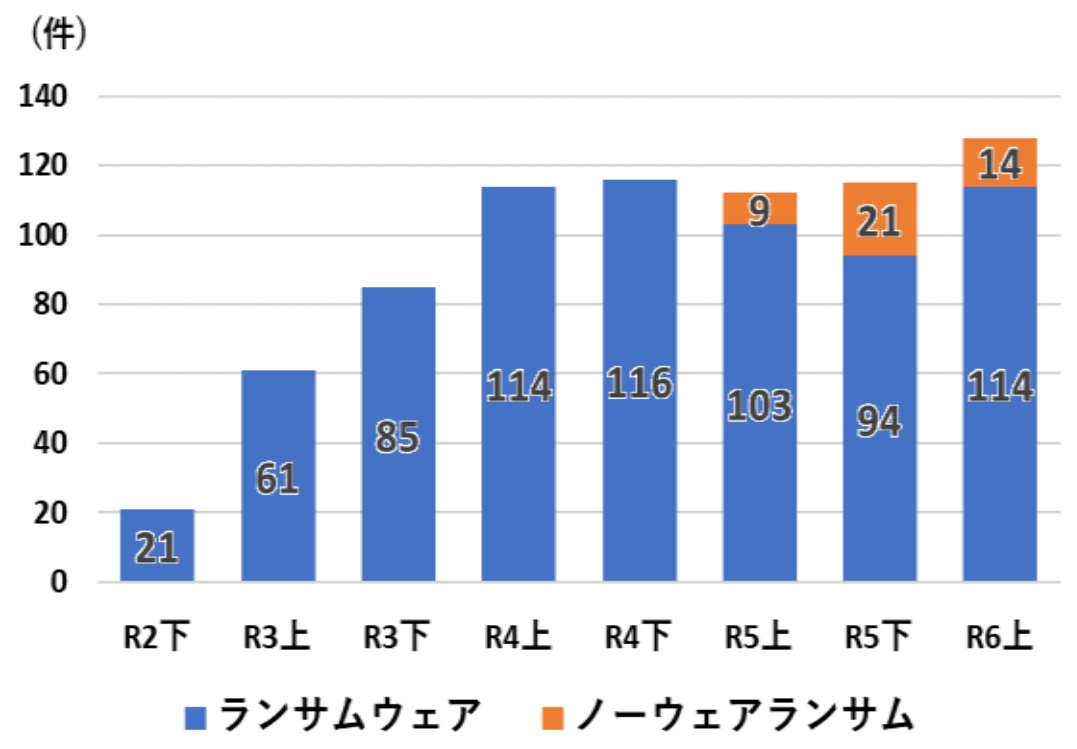

ここまで、ランサムウェアの手法の変化と海外の被害事例を提示しましたが、日本国内でもランサムウェアの被害は増加しています。警察庁によると、令和2年から令和4年にかけて被害報告件数が急増しており、令和6年においても高い水準で推移しています。

また、業務停止を人質とすることで身代金を要求できるため、従来のサイバー攻撃では対象とならなかった中小企業もランサムウェアの攻撃対象として選ばれるようになりました。警察庁データでは、被害の半数以上が中小企業となっています。

ランサムウェアの予防・対策方法

それでは、実際にランサムウェアの被害にあわないためには、どのような対策を行うべきなのでしょうか。ここからは、ランサムウェアの予防対策について解説します。

なお、ここで紹介した対策以外にも様々な対策が可能なため、参考として代表的なものを取り上げていきます。予防対策は決して1つだけ対応すれば安全というものではなく、複数の対策を組み合わせることでより安全性が増します。

バックアップをとる

万が一、ランサムウェアに感染したとしても、データを復旧できるようにすることが大切です。また、耐障害性を高めるため、定期的なバックアップと世代管理を行うことも必要です。3-2-1ルール※と呼ばれるバックアップデータの保護方針が推奨されています。

※ 3-2-1ルール:3つのコピーを、異なる2種類のメディアに保存し、1つは異なる場所に保存すること

従業員教育(パスワード設定の見直しや、不審なメールへの注意喚起)をおこなう

セキュリティ対策の「ルール」・「人」・「技術」のうち、最も実施が難しいのは「人」の部分とも言われます。結局、ルールを定めても、実際に従業員がそれを守らなければ、ルールによる効果が発揮されないからです。

従業員ひとりひとりに、当事者意識をもってもらうために常日頃から、不審なメールを開かないという教育はもちろんですが、不審なメールを開いてしまったらセキュリティ担当者へすぐ報告するといった教育も必要です。

アクセス制御

不要なアクセスを防ぎランサムウェア感染を防ぐ重要な対策です。

まず、IAM(アイデンティティ管理)を活用し、従業員に必要最小限の権限のみを付与する「最小権限の原則」を徹底します。また、特別なアクセス権限の付与状況やログを定期的に監査することも重要です。

さらに、ネットワーク分離を実施し、業務用ネットワークとバックアップデータを含む重要資産を分離することで、感染拡大を防ぐ仕組みを構築します。

ASMの活用

そもそも自身が攻撃者に狙われないようにするために、ASMの導入が効果的です。

ASMは、組織の外部から見えるIT資産を継続的に可視化し、攻撃される可能性がある箇所を発見・事前に対策することで、ランサムウェアのリスクを大幅に低減できます。攻撃者が悪用する可能性のある、企業が認識していない脆弱性や設定ミスを自動的に検出、不審な通信を監視することも可能です。

ASMツールを詳しく知りたい「MS&ADサイバーリスクファインダー」

DX進展によるクラウド利用の拡大に加え、コロナ禍によるテレワーク拡大で増加するサイバーリスク。しかしながら、自社全てのIT資産を人手を介し把握・管理するのは容易ではない現実。ASM(Attack Surface Management)サービス「サイバーリスクファインダー」は外部(インターネット)に公開されているサーバやネットワーク機器の情報を収集・分析し、不正侵入経路となりうるポイントの把握とモニタリングを実行できます。

感染した場合の対処法

ランサムウェア発生時は迅速な対応が重要です。

まず、保守ベンダーやIT管理担当者と連携し、感染したシステムをネットワークから隔離し、被害拡大を防ぎます。その後、被害範囲の特定とログの保全を行い、攻撃経路や影響を分析します。

さらに、JPCERT/CC(日本コンピュータ緊急対応チーム)やJNSA(日本ネットワークセキュリティ協会)の提供する緊急対応一覧を参考に、適切な初動対応手順を確認し、再発防止策を講じていきましょう。

身代金の支払いについて

CRI(カウンターランサムウェア・イニシアティブ) の声明では、身代金要求に応じ金銭支払を避けることを強く推奨しています。

ただし、国ごとの法規制に従い、被害組織が最終的に身代金の支払いを検討することもあり得ます。そのため、支払いに関する決定は、被害の影響と支払いによりその結果が変わるかどうかを総合的に判断した対応が必要であると発表しています。

まとめ

近年、ランサムウェアの攻撃手法が高度化・多様化しており、特に企業や自治体が大規模な被害を受けるケースが増加しています。情報漏えいや業務停止のリスクが高まっており、対策の重要性がさらに増していることを解説しました。

ランサムウェアに感染した場合の被害内容は多岐にわたり、日本国内でセキュリティ事故にあった企業の中には、身代金以外にも株価下落や利益減などの間接的な被害にあうケースも報告されています。

ランサムウェアの傾向は常に変化し続けていますが、予防や対策についても新しい手法やテクノロジーが出てきています。これらの対策を組み合わせ、正しくセキュリティリスクを軽減するための行動をとりましょう。